Sempre per rispondere a tutti quelli che mi chiedono cosa significa quando dicono “noooo quella macchina è un honeypot”.

In informatica, un honeypot (letteralmente: “barattolo del miele “) è un sistema o componente hardware o software usato come “trappola” o “esca ” a fini di protezione contro gli attacchi di pirati informatici.

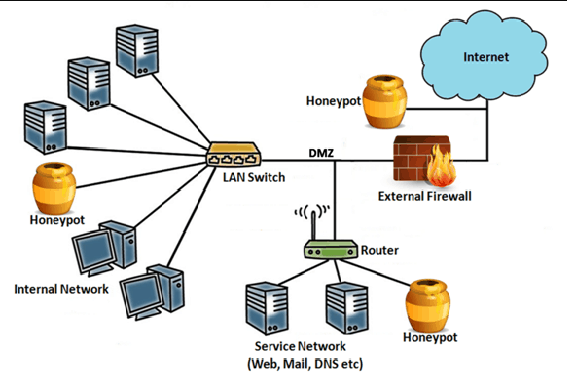

Solitamente consiste in un computer o un sito che sembra essere parte della rete e contenere informazioni preziose, ma che in realtà è ben isolato e non ha contenuti sensibili o critici; potrebbe anche essere un file, un record, o un indirizzo IP non utilizzato.

Il valore primario di un honeypot è l’informazione che esso dà sulla natura e la frequenza di eventuali attacchi subiti dalla rete. Gli honeypot non contengono informazioni reali e quindi non dovrebbero essere coinvolti da nessuna attività; rilevazioni in senso opposto possono rivelare intrusioni non autorizzate o malevole in corso.

Gli honeypot possono portare dei rischi ad una rete, e devono essere maneggiati con cura. Se non sono ben protetti, un attaccante potrebbe usarli per entrare in altri sistemi.

Etimologia

Il termine “honeypot” (barattolo di miele) è spesso collegato al personaggio per bambini Winnie the Pooh, un orso di pezza che spesso si trova nei guai a causa della sua golosità nei confronti del miele (e non il presidente della Cina Xi Jinping).

Un’ulteriore spiegazione del termine è un riferimento al nome, inglese, sarcastico o per altri metodi di raccolta letame in luoghi senza impianto idraulico interno. Honey è quindi un termine ironico per tale rifiuto, contenuto in un honeypot finché non è portato all’area di smaltimento da un camion addetto. In questo uso, gli attackers sono paragonabili alle mosche, attirate dall’odore dell’acqua di scolo.

Tipi di honeypot:

Gli honeypot a bassa interazione sono solitamente programmi che emulano sistemi operativi e servizi. Questi honeypot sono più semplici da installare e più sicuri, ma riescono a catturare poche informazioni. Gli honeypot ad alta interazione invece non emulano nulla: sono veri computer, applicazioni o servizi. Questi honeypot sono molto più complessi e comportano maggiori rischi, ma riescono a catturare maggiori informazioni.

Un esempio di honeypot a bassa interazione è Honeyd. Uno ad alta interazione è Honeynet.

Possono essere honeypot anche altre cose, come veri siti web o chatroom , il cui scopo è di fermare utenti con intenti criminali.

Spam Honeypot

Gli spammer sono conosciuti per l’abuso di risorse vulnerabili come server di posta e proxy liberi. Alcuni amministratori di reti hanno creato dei honeypot che si fingono risorse abusabili per scoprire le attività degli spammer.

Tra gli Open relay honeypot ci sono Jackpot, scritto in Java, e smtpot.py, scritto in Python. Bubblegum Proxypot è un honeypot-proxy libero (o proxypot).

Un indirizzo e-mail che non è usato se non per ricevere spam può essere considerato un honeypot per spam. Teoricamente, un tale indirizzo potrebbe essere usato per ricevere spam, che potrebbe essere confrontato con lo spam ricevuto da veri indirizzi e-mail. In questo modo si potrebbe più facilmente rimuovere lo spam dalla casella di posta degli indirizzi veri.